巧用注册表防止病毒复活

经常在网络上冲浪, 十有八九避免不了网络病毒的攻击, 用专业杀毒程序清除了这些病毒程序并重新启动计算机系统后, 我们有时会发现先前已经被清除干净的病毒又卷土重来了, 这是怎么回事呢?

原来目前不少流行的网络病毒一旦启动后, 会自动在计算机系统的注册表启动项中遗留有修复选项, 待系统重新启动后这些病毒就能恢复到修改前的状态了。 为了“拒绝”网络病毒重启, 我们可以从一些细节出发, 来手工将注册表中的病毒遗留选项及时删除掉, 以确保计算机系统不再遭受病毒的攻击。

阻止通过网页形式启动

不少计算机系统感染了网络病毒后, 可能会在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce、HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run、HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices等注册表分支下面的键值中, 出现有类似有.html或.htm这样的内容, 事实上这类启动键值主要作用就是等计算机系统启动成功后, 自动访问包含网络病毒的特定网站, 如果我们不把这些启动键值及时删除掉的话, 很容易会导致网络病毒重新发作。

为此, 我们在使用杀毒程序清除了计算机系统中的病毒后, 还需要及时打开系统注册表编辑窗口, 并在该窗口中逐一查看上面的几个注册表分支选项, 看看这些分支下面的启动键值中是否包含有.html或.htm这样的后缀, 一旦发现的话我们必须选中该键值, 然后依次单击“编辑”/“删除”命令, 将选中的目标键值删除掉, 最后按F5功能键刷新一下系统注册表就可以了。

当然, 也有一些病毒会在上述几个注册表分支下面的启动键值中, 遗留有.vbs格式的启动键值, 发现这样的启动键值时我们也要一并将它们删除掉。

阻止通过后门进行启动

为了躲避用户的手工“围剿”, 不少网络病毒会在系统注册表的启动项中进行一些伪装隐蔽操作, 不熟悉系统的用户往往不敢随意清除这些启动键值, 这样一来病毒程序就能达到重新启动目的了。

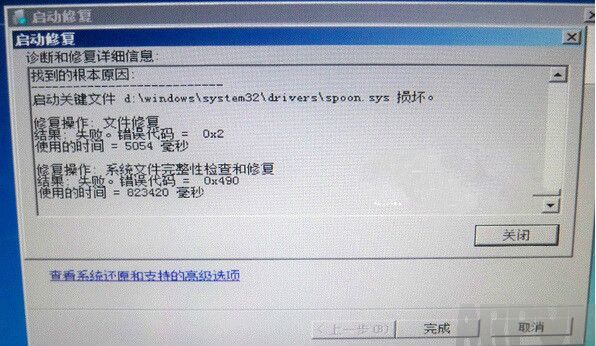

例如, 一些病毒会在上面几个注册表分支下面创建一个名为“system32”的启动键值, 并将该键值的数值设置成“regedit -s D:\Windows”(如图1所示);咋看上去, 许多用户会认为这个启动键值是计算机系统自动产生的, 而不敢随意将它删除掉, 殊不知“-s”参数其实是系统注册表的后门参数, 该参数作用是用来导入注册表的, 同时能够在Windows系统的安装目录中自动产生vbs格式的文件, 通过这些文件病毒就能实现自动启动的目的了。 所以, 当我们在上面几个注册表分支的启动项中看到“regedit -s D:\Windows”这样的带后门参数键值时, 必须毫不留情地将它删除掉。

阻止通过文件进行启动

除了要检查注册表启动键值外, 我们还要对系统的“Win.ini”文件进行一下检查, 因为网络病毒也会在这个文件中自动产生一些遗留项目, 如果不将该文件中的非法启动项目删除掉的话, 网络病毒也会卷土重来的。

一般来说, “Win.ini”文件常位于系统的Windows安装目录中, 我们可以进入到系统的资源管理器窗口, 并在该窗口中找到并打开该文件, 然后在文件编辑区域中检查“run=”、“load=”等选项后面是否包含一些来历不明的内容, 要是发现的话, 必须及时将“=”后面的内容清除干净;当然, 在删除之前最好看一下具体的文件名和路径, 完成删除操作后, 再进入到系统的“system”文件夹窗口中将对应的病毒文件删除掉。

注意了上面几个细节后, 许多网络病毒日后要想重新启动就不是那么容易了!