近期, 不少各行业朋友及客户的内网遇到ARP欺骗攻击。 “ARP 欺骗”类病毒在各行业网内屡有发现, 最近一段时间尤其严重, 当某台电脑感染了这类 ARP 欺骗病毒后, 会不定期发送伪造的 ARP 响应数据报文和广播报文。 受感染电脑发出的这种报文会欺骗所在网段的其他电脑, 对其他电脑宣称自己的 MAC 就是网关的MAC , 对实际的网关说其他电脑 IP的 MAC 都是自己的 MAC , 这样网关(交换机或路由器)无法学习到上网主机的 MAC , 更新不了网关 ARP 表, 就无法转发数据帧。 电脑中毒后会向同网段内所有计算机发ARP欺骗包, 导致网络内其它电脑因网关物理地址被更改而无法上网, 被欺骗电脑的典型症状是刚开机能上网, 几分钟之后断网, 过一会又能上网, 或者重启一遍电脑就可以上网, 一会又不好了, 如此不断重复, 造成各行业网络的不稳定, 影响正常使用。

【故障原理】

要了解故障原理, 我们先来了解一下ARP协议。

在局域网中, 通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)的。 ARP协议对网络安全具有重要的意义。 通过伪造IP地址和MAC地址实现ARP欺骗, 能够在网络中产生大量的ARP通信量使网络阻塞。

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。 在局域网中, 网络中实际传输的是“帧”, 帧里面是有目标主机的MAC地址的。 在以太网中, 一个主机要和另一个主机进行直接通信, 必须要知道目标主机的MAC地址。 但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。 所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。 ARP协议的基本功能就是通过目标设备的IP地址, 查询目标设备的MAC地址, 以保证通信的顺利进行。

每台安装有TCP/IP协议的电脑里都有一个ARP缓存表, 表里的IP地址与MAC地址是一一对应的, 如下表所示。

主机 IP地址 MAC地址

A 192.168.16.1 aa-aa-aa-aa-aa-aa

B 192.168.16.2 bb-bb-bb-bb-bb-bb

C 192.168.16.3 cc-cc-cc-cc-cc-cc

D 192.168.16.4 dd-dd-dd-dd-dd-dd

我们以主机A(192.168.16.1)向主机B(192.168.16.2)发送数据为例。 当发送数据时, 主机A会在自己的ARP缓存表中寻找是否有目标IP地址。 如果找到了, 也就知道了目标MAC地址, 直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到相对应的IP地址, 主机A就会在网络上发送一个广播, 目标MAC地址是“FF.FF.FF.FF.FF.FF”, 这表示向同一网段内的所有主机发出这样的询问:“192.168.16.2的MAC地址是什么?”网络上其他主机并不响应ARP询问, 只有主机B接收到这个帧时, 才向主机A做出这样的回应:“192.168.16.2的MAC地址是bb-bb-bb-bb-bb-bb”。 这样, 主机A就知道了主机B的MAC地址, 它就可以向主机B发送信息了。 同时它还更新了自己的ARP缓存表, 下次再向主机B发送信息时, 直接从ARP缓存表里查找就可以了。 ARP缓存表采用了老化机制, 在一段时间内如果表中的某一行没有使用, 就会被删除, 这样可以大大减少ARP缓存表的长度, 加快查询速度。

从上面可以看出, ARP协议的基础就是信任局域网内所有的人, 那么就很容易实现在以太网上的ARP欺骗。 对目标A进行欺骗, A去Ping主机C却发送到了DD-DD-DD-DD-DD-DD这个地址上。 如果进行欺骗的时候, 把C的MAC地址骗为DD-DD-DD-DD-DD-DD, 于是A发送到C上的数据包都变成发送给D的了。 这不正好是D能够接收到A发送的数据包了么, 嗅探成功。

A对这个变化一点都没有意识到, 但是接下来的事情就让A产生了怀疑。 因为A和C连接不上了。 D对接收到A发送给C的数据包可没有转交给C。

做“man in the middle”, 进行ARP重定向。 打开D的IP转发功能, A发送过来的数据包, 转发给C, 好比一个路由器一样。 不过, 假如D发送ICMP重定向的话就中断了整个计划。 D直接进行整个包的修改转发, 捕获到A发送给C的数据包, 全部进行修改后再转发给C, 而C接收到的数据包完全认为是从A发送来的。 不过, C发送的数据包又直接传递给A, 倘若再次进行对C的ARP欺骗。 现在D就完全成为A与C的中间桥梁了, 对于A和C之间的通讯就可以了如指掌了。

【艾泰科技解决方案】

一、中小型企业/网吧行业:

建议用户采用双向绑定的方法解决并且防止ARP欺骗。

1、在PC上绑定路由器的IP和MAC地址:

登陆HiPER路由器, 在高级配置-IP/MAC绑定页面中点击“导出ARP绑定脚本文件”, 保存。

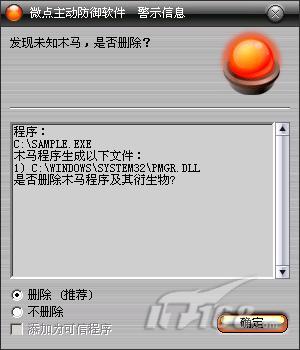

并将将这个导出文件拖到“windows--开始--程序--启动”中。 如下图:

2、在路由器上绑定用户主机的IP和MAC地址:

在HiPER管理界面--高级配置—IP/MAC绑定中扫描局域网每台主机全部作绑定。

二、酒店行业:

大家都知道, 酒店不同于网吧, 随着住宿客人的不断更换, 酒店客房里的主机也是不断变化的这就意味着遭遇ARP病毒风暴时, 不可能通过单纯的IP与MAC地址绑定的传统方法解决此问题。 同时, 也很难让提自己笔记本住店的客人操作对路由器的ARP绑定, 从而导致酒店会经常接到客户对上网速度慢或上不去网的一些投诉。 由于不能够耽误酒店的正常使用, 所以整个网络也不能有太大改动。

鉴于酒店的特殊性, 针对于以上几个问题, 上海艾泰科技针对其路由器酒店用户, 提出以下解决方案

1、先进入隐藏界面:http://192.168.16.1/TaskScheduler.asp, 建立计划任务, 定期扫 描网络并自动绑定, 为住店商务人员提供便利服务, 同时也还给酒店一个健康的网络!如图1:

图1: 全自动绑定

2、酒店客人上线时, IP/MAC被自动绑定, 酒店客人下线时, 其IP/MAC绑定在一定时间内被自动删除, 如图2:

图2:IP/AMC自动绑定与删除

三、小区行业/教育行业:

对于小区行业:由于用户有时还涉及到上网的计费管理, 可能上网的时间决定着自己的上网费用, 同时又要求对目前猖狂的ARP病毒能起到很好的防御作用, 针对用户的此类需求, 上海艾泰科技也提供独特的解决方案。

对于教育行业:学校用户环境中ARP欺骗问题的屡禁不止, 愈演愈烈之势, 艾泰科技适时的推出了以往只在某些高端路由器上才会支持的PPPoE Server功能。

通过近几年信息化飞速发展带给了做为教育机构的学校更多的体验, 可是在接入互联网, 与信息化进程同步的过程中却也总是遇到这样那样的各种问题, 如:

学校资金有限, 网络投入是必须的, 但是资金跟不上。

没有完整的解决方案规划, 拓展升级困难。

上级教育部门提供校校通接入, 但是接入带宽很低, 根本满足不了流畅的上网需求。

即使专业的老师对于数通网络设备的操纵能力也很有限, 某些品牌的完全命令行操作给日常管理维护带来很大不便, 非常依赖设备厂商的技术人员, 但是这些厂商的技术支持跟不上, 设备使用了, 问题出现时根本无法及时解决, 而对网络的依赖性日益逐渐增大决定着这样根本行不通。

校园网络管理困难, 各种病毒攻击猖獗, 人员使用方面带宽滥用常时间下载BT, 乱改ip, 上网玩游戏, 登陆不良网站等等。

针对于以上两个行业的网络困境及网络问题, 艾泰科技针对此间各种问题经过对自身优势的整合, 推荐您使用已经集成了PPPoE Server和ReOS 2008网络操作系统于一身的HiPER 4240NB, 让他完全带走您的各种烦心。

对以太网有所认识的人都知道, ARP表是每台设备(电脑)的MAC地址和IP地址的关系对应表。 如果设备需要在局域网中利用TCP/IP协议进行通信的话, 必须有这样一张ARP表。 ARP表是每台设备(电脑)自行维护的, 而ARP表的数据, 是来自于开放的“ARP广播”机制, 由每台设备在网上广播自己的IP/MAC地址的对应关系来做到的。

虽然使用下层设备和上层设备做双向绑定可解决ARP欺骗所造成的断网现象, 但是此方式的缺陷是在网络内ARP数据包乱飞, 影响网络质量, 而且在用户多的情况下, 用户端绑定不利于实施, 仅适用于小型网络。 在此我们推荐使用HiPER路由器最新推出的PPPoE Server方式上网, PPPoE不使用ARP协议,也就不会产生ARP, 而且PPPoE不会改变原来的局域网拓扑结构,它是PPP在以太网上的二次封装。 并且通过HiPER建立的PPPoE Server帐号在任何情况下都可以限制给若干个用户使用, 既可内网全部机器使用一个账号上网也可通过MAC绑定使每个账号只允许一个或几个PC拨号上网。