通明IT博客

我近来看见许多blog友人叫我多发这类漏洞文章, 我今天在发一篇, 我在站长之家发现这个无前台的程序, 所以我下下来看看这程序安全性如何, 而且这程序下载地人也较多, 在站长之家的下载量达”讯时网站管理系统CMS下载地址(已被下载71216次) “我在http://down.chinaz.com/soft/14523.htm下载了这程序, 在站长之家里面这程序是最新地, 因为无前台, 所以我直接跳到admin网站后台目录看代码, 这套程序在安全性还是可以地, 只是可能程序员疏忽所以出现问题了, 我们来看admin目录下的admin_conn.asp 文件, 这文件代码很简单就几句话, 我们来看源码

<%

mdb="../"

%><!--#include file = ../admin_conn.asp -->

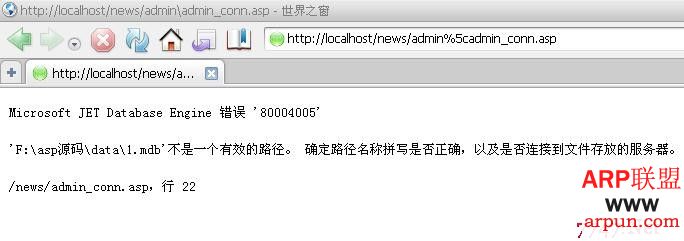

够简单吧, 但是可能就是因为程序员疏忽, 所以出现问题啦, 这是一个数据库链接文件, 但是因为这文件没有容错语句, 所以导致暴库漏洞下面是我的本机地址http://localhost/news/admin/admin_conn.asp, 我们把最后一个“/”号改成“%5c”然后, 哈哈, 暴库数据库地址拉, 大家看截图

, 而且这套系统没有数据库防下载措施, 数据库可以轻易下载

这个漏洞修复方法很简单, 只要添加防错语句即可

”ON ERROR RESUME NEXT“这一句话!!!!

这漏洞应该是程序员疏忽造成的, 在根目录下也有个admin_conn.asp 文件, 这文件程序员添加了防错语句,

这漏洞危害较大, 请大家不要拿这程序拿来做坏事哦!!!

这套程序应该还有其它疏忽的漏洞, 但是我现在这几天没那么时间看源码, 我过段时间我会看的,

请大家捧场哦!!!!!!!

声明一下, 我去官方去看了一下, 该程序最新版本为3。 9这版本也未修复此漏洞, 所以说这漏洞通杀所有版本

还有, 因为写文章原因, 我把此程序的数据库扩展名, 改了一下, 改成MDB了, 程序原来是asp的扩展名, 但是这漏洞还是存在地, 因为某些站长没什么安全意识, 但是为了涂方便, 把扩展名改成mdb后, 改了数据库后, 不把数据库扩展名还原, 所以这漏洞就可以充分利用了, 罪过啊!!!!!