没错, 市场上现在有一个更强大的恶意采矿软件。 这种名为KingMiner的恶意软件可以充分利用Windows Server CPU的强大功能。 值得一提的是它的攻击频率越来越高, 但检测率却越来越低......

解构

恶意挖矿攻击, 指的是攻击者劫持目标用户的PC或系统, 然后利用目标设备的CPU算力来进行隐蔽性的挖矿活动, 而这种恶意活动也成为了个人用户和企业用户的“眼中钉, 肉中刺”。

在大多数恶意挖矿攻击活动中, 攻击者通常挖的是门罗币(XMR)和以太坊(ETH), 如果窃取的算力有限制的话, 这种攻击还是很难被发现的, 而且挖矿收益会实时转移到攻击者的电子钱包中。 值得注意的是, 这种攻击的吸引力已经超过了勒索软件, 而且恶意挖矿攻击的隐蔽性更高。

就在前几天, Check Point的安全研究专家表示, 他们检测到了一种新型的恶意挖矿软件, 这款恶意软件名叫KingMiner。 KingMiner的首次出现是在今年的6月份, 而且现在也衍生出了很多变种版本。

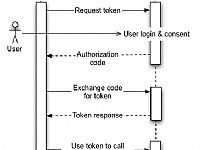

这款恶意软件一般针对的是IIS/SQL Microsoft服务器, 使用了暴力破解攻击来获取入侵服务器所必须的凭证。 得到授权凭证之后, 便会在目标主机上下载并执行一个.sct Windows let文件。

这个脚本可以扫描并检测目标设备的CPU架构, 并下载相应CPU的Payload。 通过分析发现, Payload表面上是一个.zip文件, 实际上却是一个 XML文件。 提取并执行之后, 恶意软件Payload会创建一系列新的注册表键, 并执行一个XMRig挖矿软件, 而这个软件的作用就是挖门罗币。

根据研究人员提取出来的配置信息, 这个挖矿软件会使用目标设备CPU 75%的算力, 但很可能是由于存在编码错误, 它实际上会占用到CPU 100%的资源。

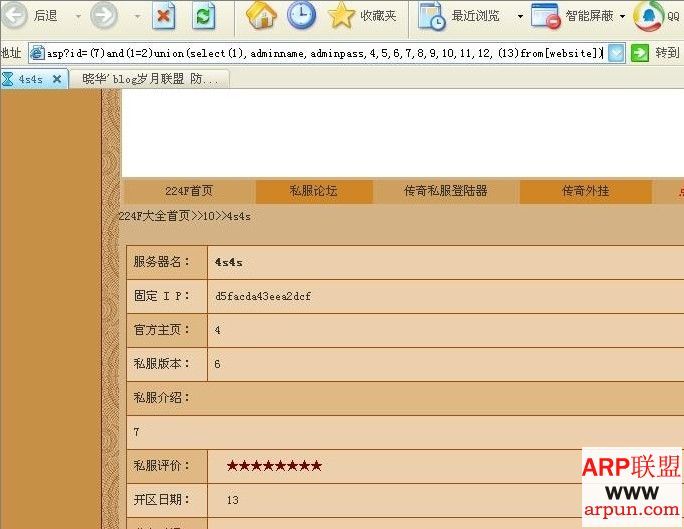

而且, 为了增加跟踪分析的难度, KingMiner的矿池还设置的隐藏保护, 并关闭了其他的API。 除此之外, 它所使用的钱包地址是从未在公共矿池中使用过的, 研究人员也无法检测到攻击者所使用的域名以及总共挖到了门罗币数量。

根据Check Point的统计数据, 目前感染KingMiner的用户主要分布在墨西哥、印度、挪威挪威和以色列等国家。 新版本的KingMiner也已经衍生出了两个更新的变种版本, 而且种种迹象表明(恶意软件的代码中有很多占位符, 用于增加新的功能), 这款恶意软件的开发人员仍在增强KingMiner的功能。

CheckPoint的研究人员表示, 攻击者使用了各种绕过技术来躲避安全产品的检测, 而且他们也确实成功地降低了被检测到的机率。 更重要的是, KingMiner的攻击活动越来越频繁了, 而检测率越来越低的事实的确让他们头疼不已。