昨天上午, 部分使用Discuz!的站长发现论坛设置被黑客非法修改。 后经排查发现, 是Discuz!官方用于发送论坛补丁和安全通知的接口域名(customer.discuz.net)被劫持, 才使黑客编写的攻击代码得以大面积执行。

虽然该域名已于昨日中午恢复, 但留给站长们的震撼却是深远的。 很多站长给我们打来电话, 表达了他们的担忧。

担忧之一:官方劫持

Discuz!从出现至今, 一直没有爆出过太大的漏洞, 很多较早的站长也都是看中了这一点, 才从曾经流行的动网论坛转了过来。 谁知, 表面看上去固若金汤的Discuz!, 竟然被官方留了一个如此大的后门, 这实在是让人气愤!

从本次攻击的结果来看, 这个后门有着相当高的权限, 几乎可以对论坛做任何操作。 虽然官方说该接口仅用于“紧急更新”, 但难保将来不被挪作他用。 Discuz!自免费之后一直没有找到好的盈利模式, 但公司规模却一再扩大, 业界普遍认为康盛公司意在将来, 准备放长线钓大鱼, 而本次攻击却意外使康盛的“鱼钩”提前暴露了出来。

“我预感到自己早晚会被Discuz!官方所劫持。 ”一位站长这样说到, “也许他不会勒索很多, 因为Discuz!用户很多, 在每个站长身上揩一点油, 就能让康盛赚个盆满钵满。 但问题是, 我们无法逃脱……”

担忧之二:城门失火

事实上, 即使康盛并无“劫持”之意, 让全体站长命悬一台服务器也是相当不妥的。 做软件的人都知道, 绝对的安全是没有的, 系统总会有这样那样的漏洞存在。 因此, 只要服务器被黑客们盯上, 攻破也只是个时间问题, 那样广大站长就危险了。

“康盛的技术会比美国国防部还牛X 吗?”一位站长这样问到。

担忧之三:定点清除

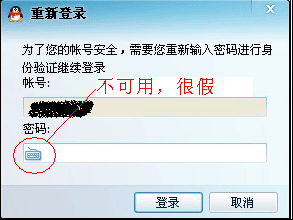

这次黑客是直接攻陷域名服务商, 劫持了整个域名。 虽然不是所有人都有这个能力, 但在局域网内给同事或同行搞搞破坏却是一件非常容易的事。

最简单的方法就是利用ARP漏洞进行DNS污染, 或者直接截留目标机器的数据包, 并返回攻击数据, 这样就可以“定点清除”了。

如此看来, 各位站长还真得搞好同事邻里关系, 免得得罪小人, 被人报复。

除上述三点之外, 还有部分站长表示了对discuz.net这个域名的担心, 中国企业在国际域名上输官司的案例已经不是一件两件了, 假如哪天discuz.net也被老外抢去, 那广大Discuz!论坛岂不是要“突然死亡”了?