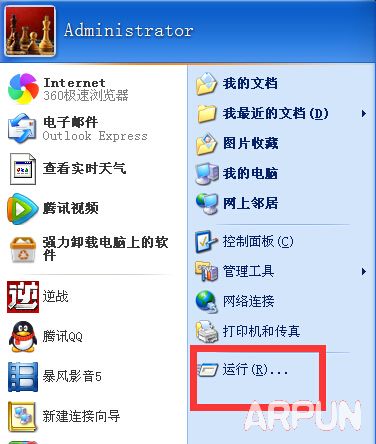

不是IIS映射修改, 也不是ARP病毒,并且网页文件源代码里没有iframe代码的解决方法)今天访问公司的一个网站, 突然发现网页显示不对, 右键查看HTML代码, 发现iframe了一个网站的js文件, 不用说, 肯定被挂马了。 进入服务器, 看了下文件源代码里并没有这个iframe的代码, 但整个服务器的所有网站访问后代码里都自动加了这个iframe代码。 我第一反应会不会是IIS映射被修改了啊, 查看了下里面也没什么被修改的突然我想起以前大学的时候, 学校网站也出现过这个问题, 是当时疯狂的ARP病毒引起的, 就是不是本机有病毒, 网络中有混杂模式的机子。 于是我想建议装一个ARP防火墙。 网络上搜了下, 说也可能是IIS里WEB服务扩展引起的, 于是我又看了下, 发现没什么问题。 最后我突然发现一个地方, 有异常, 就是这里, 让我暂时解决了这个问题(可能系统中有DLL或EXE文件病毒了, 还要系统杀毒才行, 服务器不是我管, 我也只能干着急了。 )如下图:启动文档页脚, 这里附加了一个htm文件, 我用文本文档打开c:\windows\system32\com\iis.htm, 发现里面就是这个 iframe的代码, 而且这个htm正常情况也是没有的, 于是我把起用文档页脚去掉, 把这个htm文件删了, 问题就暂时解决了(因为可能系统还有病毒, 所 以算暂时解决吧)网上很多人说自己服务器中了ARP病毒攻击, IIS尾巴之类的, 如果都没能解决, 请注意看下起用文档这个地方, 希望对你有帮助。 以前也玩过一段时间马, 不过好久没碰这些了, 根据这个js文件, 我找到了很多htm文件, 都是病毒网站上的, 我下载下来了, 有空要好好分析分析, 如果闲得慌, 给他服务器扫描扫描, 帮他服务器找找后门:)------------------------------刚刚看了下, 原来做这种木马只需要在C:\WINDOWS\system32\inetsrv\MetaBase.xml插入一段代码就行了(C是系统盘), 比如:<IIsWebVirtualDir Location =/LM/W3SVC/81120797/root AccessFlags=AccessRead | AccessScript AppFriendlyName=默认应用程序 AppIsolated=2 AppRoot=/LM/W3SVC/81120797/Root AuthFlags=AuthAnonymous | AuthNTLM DefaultDocFooter=FILE:C:\WINDOWS\system32\Com\aa.htm如上, 在DefaultDocFooter=FILE:C:\WINDOWS\system32\Com\aa.htm插入有木马的htm文件就行了, 没什么难度, 不过知道原理后, 自己不要做破坏就行了。 :)