- 运行环境:Win9X/2000/XP/2003/

- 软件语言:简体中文|授权方式:免费版

- 软件类型:国产软件 - ARP软件 - ARP防火墙

- 软件大小:134 KB

- 下载星级:

- 软件官网:暂无

- 更新时间:2009/2/13 20:23:48

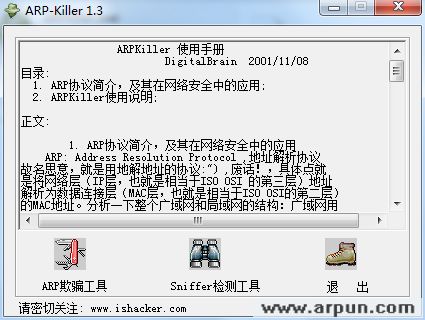

【软件截图】

【基本介绍】

ARPKiller 使用手册

DigitalBrain 2001/11/08

目录:

1. ARP协议简介, 及其就在网络net安全中的应用;

2. ARPKiller使用说明;

正文:

1. ARP协议简介, 及其在网络安全中的应用

ARP: Address Resolution Protocol ,地址解析协议

故名思意, 就是用地解地址的协议:") ,废话!, 具体点就

是将网络层(IP层, 也就是相当于ISO OSI 的第三层)地址

解析为数据信息连载层(MAC层, 也就是相当于ISO OSI的第二层)

的MAC地址。 分析一下整个广域网和局域网的结构:广域网用

具有层次体系的IP协议来来进行通讯, 可是具体到各个局域网

又怎么才能来辨别各个主机呢?没错!就是通地MAC地址。 设想有

两台主机A(192.168.0.1:abc111111111)和B(192.168.0.2:

abc222222222), 当主机A想与主机B进行通讯时, A只知道B的

IP地址是192.168.0.2,当数据包封装到MAC层时他如何知道B

的MAC地址呢, 一般的OS中是这样做的, 在OS的内核中保存一

分MAC地址表(arp -a可以能够看见这个表的内容), 表中有IP和

MAC地址的对应关系, 当要过进行通讯时, 系统system先查看这个表

中是否有相关的表项, 如果有就直接使用, 如果没有系统就一定会

发出一个ARP请求包,这个包的目的地址为ffffffffffff的广播

地址, 他的作用就是询问局域网内IP地址为192.168.0.2的主机

的MAC地址, 就像是A在局域网中喊"我在找一个IP地址为192.168

.0.2的主机, 您的MAC地址是多少, 听到了请回话!, 我的MAC

地址是abc111111111。 ", 随后所有主机都会接收到这个包, 但

只有IP为192.168.0.2的B才会响应一个ARP应答包给主机A,他

说"你个老色鬼!, 找我有啥事吗, 我的MAC地址是abc222222222

",好这下主机A就知道B的MAC地址了, 于时他就可以封包发送send了

, 同一个时间主机A将B的MAC地址放入ARP缓冲中, 隔一定时间就将其

删除, 确保会一直不断更新。 (提醒一定要注意, 在这个过程中, 如果主机A在发

送ARP请求时, 假如该局域网内有一台主机C的IP和A相同, C就会

得知有一台主机的IP地址同自已的IP地址相同, 于时就蹦出一个

IP冲突的对话筐:)。 与ARP相对应的还是有一个协议RARP:Reverse

Address Resolution Protocol, 反向地址解析协议, 该协议主

要用于工作站模型动态获取IP的过程中, 作用是由MAC地址向服务

器取回IP地址。

明白了ARP的工作原理之后就可以大刀阔斧的玩MAC了, :")

设想1: 既然一个主机接收到与自已相同IP发出的ARP请求就会

蹦出一个筐来, 哪么要是我伪造主机X的IP向局域网发ARP请求,

或都是发个不停, 同一时间内自已的MAC也是伪造的, 哪会怎么样....

设想2: 既然主机Y接收到一个ARP请求包后就会把这个包中的信

息放入到ARP表中, 哪么我以一个局域网网关或都任意一台不想让

Z访问的机子IP的身份, 同时以一个不存在的MAC向Z发送ARP应答

报文会怎样?, , , 不想说主机Z甭想上网或都是访问哪台机子了

:")

设想3: 网卡既可以工作在正常模式(只能接收到目的MAC为ffff

ffffffff的广播包或都是目的MAC与网卡MAC相同的包), 也可以工

作在混杂模式(网卡不检查目的MAC接收的有的包,sniffer就是用

这种原理来窃取网络上的数据的), 如何来鉴别主机的网卡处于

什么模式呢?然而一般的OS对某种特殊类型的MAC广播包(目标地

址为fffffffffffe)在正常模式下是拒绝的, 而在混杂模式下无条

件的接收, 哪么我们我自己可以利用这种特殊类型的MAC地址广播包来测试

一台主机的网卡是否处于混杂模式, 如果这台机子返回了ARP应答包

说明这台主机处于混杂模式, 相反则处于下常模式。

设想4: 与之相关的设想太多了, 留给你自已想吧...

2. ARP协议在网络安全中的应用简介

基于上面几个设想, 我做了这个必备工具, 用PACKET32库来处理

包的发送与接收。

该工具有两个模块, 一个是sniffer检测, 主要使用设想3,

另一块是ARP欺骗工具, 主要用了设想1与设想2, 还可以由你自

行扩展。

Sniffer检测:输入检测的起始和终止IP, 单击现在开始检测就可以

了, 检测完成后, 如果相应的IP是绿帽子图标, 说明这个IP处

于正常模式, 如果是红帽子则说明这个网卡处于混杂模式。

Arp欺骗(冒充IP):选择中发送请求包, 输入目的起始和终止地址

, 如果输入要冒充的IP, 再填上一个假的MAC, 就可以发送了,

当然这个过程中可以设为循环 :") 呵呵! 别太损了!

Arp欺骗(欺骗IP):选择发送应答包, 输入被欺骗主机的IP和他

的MAC地址再输入原主机的IP, 目的地址随便啦, 不存在就行

(也可以指向你的IP:)好了, 单击发送就行了! 这个他惨了!

好了, 我也饿得慌了, 下回再写吧!~~~~~~~~ 当-当-当! 吃饭去!